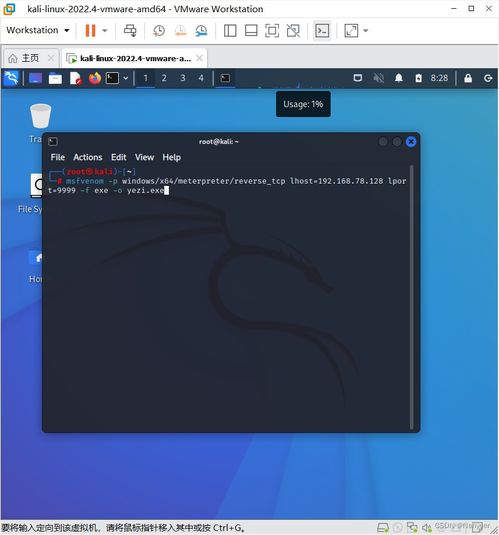

msfvenom命令,msf命令大全

作者:admin 发布时间:2024-07-20 10:51 分类:资讯 浏览:11 评论:0

本篇文章给大家谈谈msfvenom命令,以及msf命令大全对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

MSF之ms各种漏洞

用到的靶机为:WinXPenSP3。打开msfconsole 搜索下ms10-018的路径:search ms10-087。

首先,让我们了解一下MSF的实战应用。在Windows 10靶机上,通过Kali Linux的攻击机,我们可以通过exploit模块中的Windows exploit/windows/smb/ms17_010_eternalblue来探测并利用MS17_010漏洞。

使用ipconfig/ifconfig分别查看win7和kali的ip。

MS17-010漏洞出现在Windows SMB v1中的内核态函数 srv!SrvOs2FeaListToNt 在处理 FEA (File Extended Attributes)转换时,在大非分页池(Large Non-Paged Kernel Pool)上存在缓冲区溢出。

msfconsole使用教程

1、首先打开kali的命令提示符,输入msfconsole启动吧msf,接着输入search+漏洞编号来查看它的漏洞利用模块。这里一共有两个漏洞利用模块,一个是用来侦查目标网络是否存在漏洞主 机。一个是攻击模块。

2、打开msfconsole,加载exploit/multi/handler模块,设置本地主机;然后开始监听:exploit-z-j:方法步骤四:黑客需要能将程序直接拷贝都目标主机中并进行执行。

3、在Kali用命令msfconsole开启Metasploit(在终端里输入msfconsole)。

内网域渗透分析(实战总结)

1、在渗透过程中,通过反向socks代理(如meterpreter的portfwd功能或frp)避免防火墙拦截,如设置`portfwd add/`指令。同时,CS通过创建反向socks通道连接web服务器,实现内网穿透。

2、内网横向(通过登录凭证) 这个靶机设置的比较简单,抓到密码后,因为抓到了域控登陆的凭证,那么使用psexec即可横向内网所有机器。因为,另外两台内网的机器不出网,那么就到了本文着重练习的点了,打不出网的机器。

3、内部可能采用的主要渗透方式有:远程缓冲区溢出,口令猜测,以及B/S或C/S应用程序测试(如果在渗透测试中有涉及到C/S程序测试的,那么就需要提前准备相关客户端软件供测试使用)。

4、信息收集 第一步做的就是信息收集,根据网站URL可以查出一系列关于该网站的信息。通过URL我们可以查到该网站的IP、该网站操作系统、脚本语言、在该服务器上是否还有其他网站等等一些列的信息。

关于msfvenom命令和msf命令大全的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

本文章内容与图片均来自网络收集,如有侵权联系删除。

相关推荐

欢迎 你 发表评论:

- 资讯排行

- 标签列表

- 友情链接